Microsoft a révélé mercredi les détails d’une « vulnérabilité de haute gravité » désormais corrigée dans l’application TikTok pour Android qui pourrait permettre aux attaquants de prendre le contrôle des comptes lorsque les victimes cliquent sur des liens malveillants.

« Les attaquants pourraient exploiter la vulnérabilité des comptes de piratage à l’insu de l’utilisateur si l’utilisateur ciblé clique simplement sur un lien spécialement conçu », Dimitrios Valsamaras de l’équipe de recherche Microsoft 365 Defender. a dit dans un article.

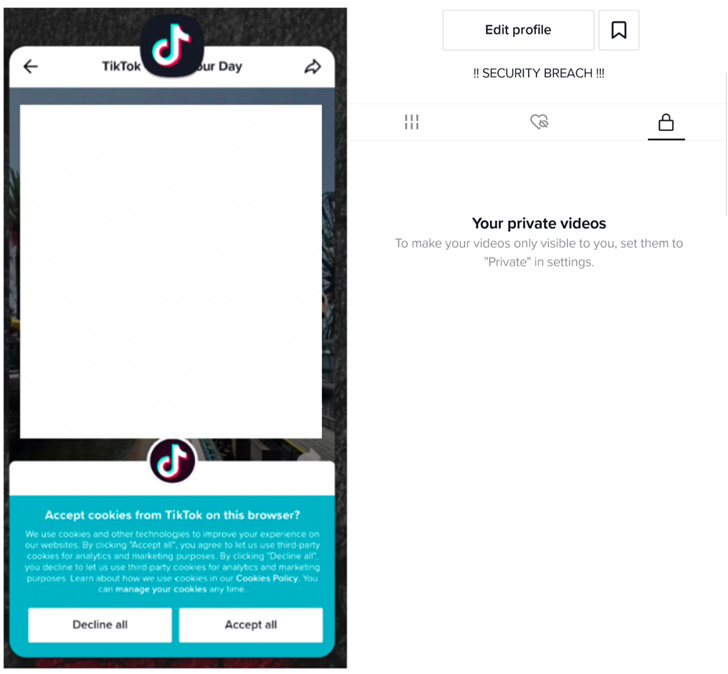

L’exploitation réussie de la faille pourrait permettre à des acteurs malveillants d’accéder et de modifier les profils TikTok et les informations sensibles des utilisateurs, conduisant à une exposition non autorisée de vidéos privées. Les attaquants peuvent également abuser du bogue pour envoyer des messages et télécharger des vidéos au nom des utilisateurs.

Le problème abordé dans la version 23.7.3 affecte deux types d’applications Android com.ss.android.ugc.trill (pour les utilisateurs d’Asie de l’Est et du Sud-Est) et com.zhiliaoapp.musically (pour les utilisateurs d’autres pays à l’exception de l’Inde, où cela est interdit) . . Combinées, les applications comptent plus de 1,5 milliard d’installations entre elles.

Suivi comme CVE-2022-28799 (score CVSS : 8,8), la vulnérabilité concerne la gestion par l’application des liens dits profonds, des hyperliens spéciaux qui permettent aux applications d’ouvrir certaines ressources dans d’autres applications installées sur l’appareil plutôt que de diriger les utilisateurs vers des sites Web.

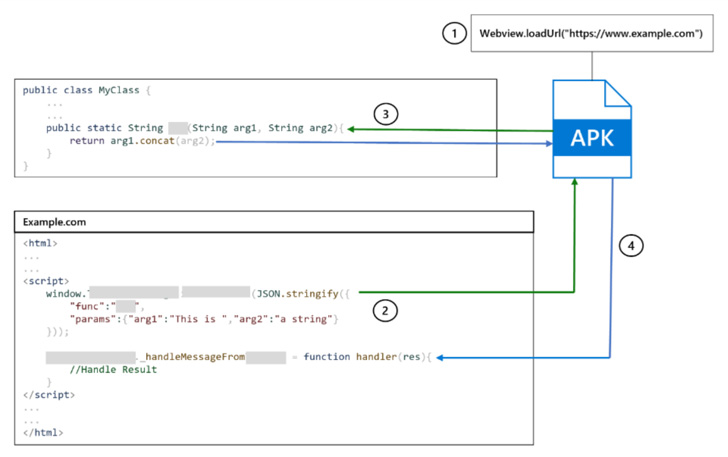

« L’URL générée (lien profond non validé) pourrait forcer la WebView com.zhiliaoapp.musically à charger des sites Web arbitraires », selon le conseiller de la faille. « Cela permet aux attaquants de tirer parti de l’interface JavaScript jointe pour une prise de contrôle en un clic. »

En termes simples, la faille permet de contourner les restrictions d’application pour rejeter les hôtes non fiables et charger le site Web préféré de l’attaquant via le système Android. Affichage Webmécanisme d’affichage du contenu Web dans d’autres applications.

« Le filtrage se produit côté serveur et la décision de charger ou de rejeter l’URL est basée sur la réponse reçue d’une requête HTTP GET spécifique », explique Valsamaras, ajoutant que l’analyse statique « montre qu’il est possible de contourner la vérification côté serveur en ajoutant deux paramètres supplémentaires au lien profond. . »

La conséquence de cet exploit conçu pour détourner WebView pour charger des sites Web malveillants est qu’il peut permettre à des adversaires d’appeler plus de 70 terminaux TikTok exposés, compromettant ainsi l’intégrité des profils d’utilisateurs. Il n’y a aucune preuve que les insectes aient été armés dans la nature.

« Du point de vue de la programmation, l’utilisation d’une interface JavaScript présente un risque important », a déclaré Microsoft. « Une interface JavaScript compromise pourrait potentiellement permettre à un attaquant d’exécuter du code à l’aide d’identifiants et de privilèges d’application. »

« Écrivain extrême. Passionné d’Internet. Passionné de télévision indépendant. Fan de nourriture diabolique. Introverti. Penseur hardcore. Future idole des adolescents. Expert en bacon. »